|

| Новости сайта [15] |

| Новости Microsoft [663] |

| Новости Xbox [7] |

| Новости Games [30] |

| Новости Google [43] |

| Новости Hardware [32] |

| Мобильные устройства [49] |

| Компьютеры и планшеты [30] |

| Новости о вирусах [19] |

| Новостные слухи [28] |

| Интернет события и новости [79] |

| Компания-бренды [70] |

| Безопасность [24] |

| Праздники [6] |

Владимир написал:

Виктор написал:

Владимир написал:

Обнаружен первый саморазмножающийся вирус шифратор

Эксперты международной антивирусной компании ESET обнаружили новую разновидность трояна-шифратора с уникальным механизмом заражения файлов – Win32/Virlock.

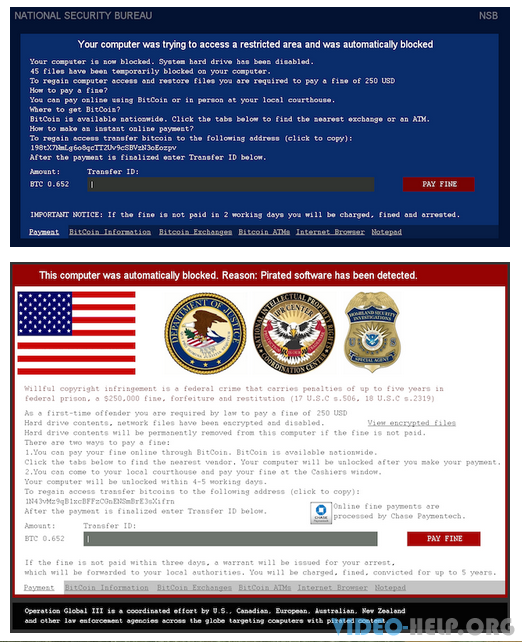

Как и другие известные шифраторы, Win32/Virlock блокирует рабочий стол инфицированного компьютера, шифрует файлы и выводит на экран требование выкупа. Но в дополнение к «традиционному» функционалу Win32/Virlock способен также заражать файлы как полиморфный вирус, встраивая в них свой код.

Win32/Virlock специализируется на заражении файлов наиболее распространенных форматов: .exe, .doc, .xls, .zip, .rar, .pdf, .ppt, .mp3, .png, .gif, .jpg и др. Virlock компрометирует файлы как на сетевых дисках, так и на съемных носителях.

При заражении файла, не являющегося исполняемым, Win32/Virlock использует специальную схему. Вместо обычного для данного типа вредоносного ПО побайтного шифрования он преобразует файл в исполняемый. Для этого Virlock создает новый файл с зашифрованным содержимым документа и своим кодом, удаляет оригинальный файл и перезаписывает новый с тем же именем, но с расширением .exe.

Запуск инфицированного файла сопровождается созданием двух новых, осуществляющих дальнейшее заражение системы. Полиморфизм

Win32/Virlock гарантирует уникальность тела вредоносной программы в каждом «обработанном» файле.

Часть кода Win32/Virlock отвечает за отображение экрана блокировки и самозащиту, в том числе завершение процессов «Диспетчера задач». Сообщение в окне блокировки содержит требование о выкупе в размере 250 долларов в биткоин-эквиваленте. Анализ транзакций, проведенных по указанному счету Bitcoin, показал, что некоторые жертвы уже заплатили злоумышленникам.

Интересно, что код вредоносной программы способен выполнять некоторую локализацию экрана блокировки. Для этого используется соединение с google.com и определение перенаправления на локальный домен (например, google.ru, google.co.uk и др.). В некоторых странах на экране блокировки отображается государственный флаг, стоимость биткоина и курс национальной валюты.

Специалисты ESET зафиксировали несколько модификаций Win32/Virlock, что указывает на его активное развитие злоумышленниками. При этом код Win32/Virlock свидетельствует о высоком уровне технической подготовки авторов программы.

|

|